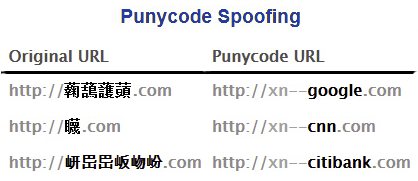

Punycode è un sistema di codifica che serve a rappresentare una sequenza di caratteri unicode tramite una sequenza di caratteri ASCII, per rendere possibile l’uso di tali sequenze nei nomi di dominio, senza dover modificare infrastrutture e standard esistenti.

In questo modo si possono gestire nomi di dominio internazionalizzati (IDNA) aggiungendo all’inizio della stringa punycode i caratteri ‘xn--‘.

Ad esempio, inserendo come indirizzo xn--google.com, vedremo il browser mostrare la stringa convertita in caratteri cinesi:

La traduzione di sequenze Punycode nella codifica originaria è a carico dello user agent (applicazione installata sul computer dell’utente che si connette al server) nel browser .

Il problema è che come tutti i nomi a dominio internet registrati, è possibile creare delle sequenze punycode ad-hoc per mostrare all’utente una stringa convertita totalmente a piacere.

Ad esempio, se inseriamo nel browser la stringa (procedete solo a vostro rischio e pericolo) punycode “xn--80ak6aa92e.com”, la vedremo istantaneamente venire convertita in “apple.com”.

Ovviamente il sito aperto non sarà quello ufficiale Apple, ma in realtà sarà sempre il sito “xn--80ak6aa92e.com”, solo che il nostro browser ci visualizzerà il testo transcodificato in ASCII.

In breve il browser viene tratto in inganno, e con lui l’utente, vediamo l’esempio:

se inseriamo:

![]()

e premiamo invio, avremo in risposta:

![]()

da notare la presenza di un certificato SSL (DV) sul sito fasullo, che crea un FALSO senso di sicurezza

LA DIFFERENZA CON QUELLO VERO

![]()

in questo caso il certificato SSL (OV o EV) certifica l’effettiva corrispondenza dell’azienda.

Il fenomeno del ‘phishing‘ (tipo di truffa effettuata su internet, specialmente a mezzo e-mail) cerca sempre nuove strategie per trarre in inganno gli utenti, spingendoli a cliccare su link che SEMBRANO essere affidabili ma che in realtà REINDIRIZZANO verso pagine web spesso dannose.

Si tratta di attacchi di social-engineering nei quali un malintenzionato cerca di ingannare la vittima convincendola a fornire informazioni personali, dati finanziari o codici di accesso, fingendosi un ente affidabile in una comunicazione digitale.

PRIMA REGOLA: PREVENZIONE

Quando ricevete email di dubbia provenienza, diffidate dal cliccare sui link proposti, specialmente se legati in qualche modo ad istituti bancari o di credito.

Fare specialmente attenzione all’indirizzo di provenienza, e prima di cliccare su un link, controllare quale sia la sua effettiva destinazione.

Esempio:

un link visualizzato come “apple.com”, potrebbe in realtà essere destinato al precedente “xn--80ak6aa92e.com” (questo potrebbe derivare da una formattazione HTML costruita apposta per l’occasione)

in questo caso tuttavia, basterà posizionarsi con il mouse sopra al link e controllare il vero collegamento leggendo il popup che appare (di solito) in basso a sinistra del programma di posta

SECONDA REGOLA: CONTROLLO

Una volta cliccato su un link, come fare a sapere che il sito aperto è effettivamente quello sicuro?

L’unica arma di difesa in questo caso è il certificato SSL, che può essere di 3 tipi:

- DV Domain Validation: garantiscono una connessione cifrata con il server, ma non garantiscono sulla corrispondenza aziendale al nome visualizzato.

- OV Organization Validation & EV Extended Validation: oltre alla cifratura con il server, garantiscono verifica sull’effettività dell’azienda.

riguardando le immagini precedenti potrete notare la differenza.